El troyano bancario Anatsa ha estado atacando a usuarios en Europa infectando dispositivos Android a través de lanzadores de malware alojados en Google Play.

Durante los últimos cuatro meses, los investigadores de seguridad notaron cinco campañas diseñadas para entregar el malware a usuarios en el Reino Unido, Alemania, España, Eslovaquia, Eslovenia y la República Checa.

Los investigadores de la empresa de detección de fraudes ThreatFabric notaron un aumento en la actividad de Anatsa desde noviembre, con al menos 150,000 infecciones.

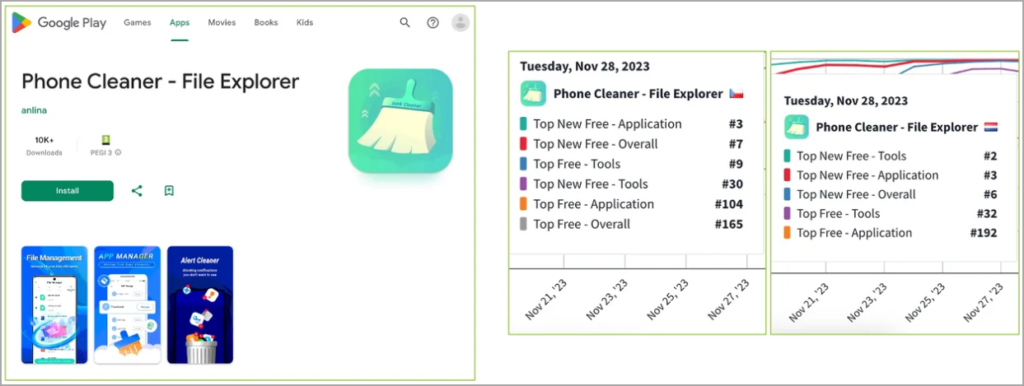

Cada oleada de ataque se centra en regiones geográficas específicas y utiliza aplicaciones lanzadoras diseñadas para llegar a las categorías “Principales gratuitas nuevas” en Google Play, otorgándoles credibilidad y aumentando la tasa de éxito.

El informe de ThreatFabric señala que las aplicaciones lanzadoras ahora implementan un proceso de infección en múltiples etapas y han evolucionado para abusar del Servicio de Accesibilidad de Android para evadir las medidas de seguridad presentes en las versiones del sistema operativo móvil hasta Android 13.

El verano pasado, ThreatFabric advirtió sobre otra campaña europea centrada en Anatsa que también utilizaba aplicaciones lanzadoras alojadas en Google Play, principalmente aplicaciones falsas de visor de PDF.

Aplicaciones lanzadoras de Anatsa

En la última campaña de Anatsa, los operadores de malware utilizan tanto aplicaciones de limpieza de archivos PDF como aplicaciones de limpieza falsas que prometen liberar espacio en el dispositivo eliminando archivos innecesarios.

Un ejemplo que resaltan los investigadores de ThreatFabric es una aplicación llamada ‘Phone Cleaner – File Explorer’, que tuvo más de 10,000 descargas.

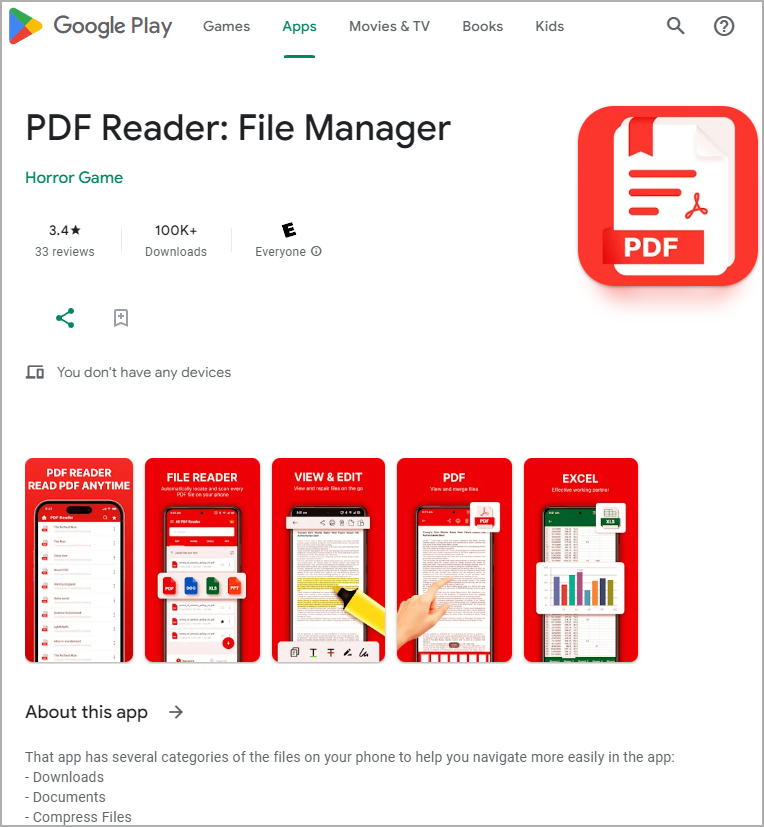

ThreatFabric le dijo a BleepingComputer que una campaña de Anatsa también utilizó otra aplicación llamada ‘PDF Reader: File Manager’, que registró más de 100,000 descargas.

Hasta el momento de escribir este artículo, Google eliminó todas las aplicaciones lanzadoras de Anatsa de la tienda oficial de Android excepto el PDF Reader, que sigue estando disponible.

Los investigadores de ThreatFabric nos dijeron que el recuento de descargas de 150,000 para las aplicaciones lanzadoras de Anatsa en Google Play es conservador y la cifra real estaría más cerca de 200,000 porque utilizaron estimaciones más bajas para el recuento.

Las cinco aplicaciones maliciosas son:

- Phone Cleaner – File Explorer (com.volabs.androidcleaner)

- PDF Viewer – File Explorer (com.xolab.fileexplorer)

- PDF Reader – Viewer & Editor (com.jumbodub.fileexplorerpdfviewer)

- Phone Cleaner: File Explorer (com.appiclouds.phonecleaner)

- PDF Reader: File Manager (com.tragisoap.fileandpdfmanager)

Dado que Anatsa constantemente lanza nuevas oleadas de ataques utilizando nuevos lanzadores de aplicaciones, se espera que el número total de descargas aumente aún más. Ya ha superado las 130,000 que Anatsa logró en la primera mitad de 2023.

Detalles técnicos

Las ideas técnicas del informe de ThreatFabric revelan que las aplicaciones lanzadoras utilizan un enfoque de múltiples etapas para evitar la detección, descargando dinámicamente componentes maliciosos desde un servidor de comando y control (C2).

Una estrategia notable implica el mal uso del Servicio de Accesibilidad, históricamente un vector para que el malware automatice la instalación de cargas útiles sin interacción del usuario.

El malware que abusa de este poderoso servicio de Android creado para ayudar a los usuarios con discapacidades ocurre con frecuencia, a pesar de las actualizaciones de políticas recientes de Google que introdujeron restricciones para combatir el mal uso.

El permiso de los lanzadores de Anatsa para acceder al Servicio de Accesibilidad fue disfrazado por la necesidad de “hibernar aplicaciones que consumen batería”, lo que aparece como una función legítima en el contexto de una aplicación de limpieza.

Threat Fabric encontró en un caso que la actualización del código malicioso se introdujo una semana después de que la aplicación lanzadora se subió a Google Play y agregó parámetros de navegación de la interfaz de usuario que coinciden con los de los dispositivos Samsung (One UI).

Otros lanzadores utilizados en la misma campaña no contienen código específico del proveedor, por lo que se dirigen a una selección más amplia de dispositivos Android.

La actualización del código malicioso se descarga del C2 en cuatro pasos distintos, probablemente una táctica para evadir la detección y la marcación por parte de los mecanismos de revisión de código de Google.

- Recuperación de configuración: Descarga la configuración del servidor C2 que contiene cadenas esenciales para el código malicioso, evitando la detección inmediata al ocultar indicadores sospechosos.

- Descarga del archivo DEX: Recupera un archivo DEX con el código malicioso responsable de la instalación de la carga útil, activado por las cadenas previamente descargadas.

- Configuración de URL de carga útil: Descarga un archivo de configuración con la URL de la carga útil, permitiendo a los atacantes actualizar el enlace de la carga útil según sea necesario.

- Instalación de carga útil: Utiliza el archivo DEX para descargar, instalar y ejecutar el malware Anatsa, completando el proceso de infección.

La propagación de la campaña Anatsa es significativa y conlleva el riesgo de fraude financiero. Se recomienda a los usuarios de Android revisar cuidadosamente las calificaciones de los usuarios y el historial del editor antes de instalar una aplicación.

Una buena manera de mantenerse protegido es evitar aplicaciones de mejora de rendimiento, productividad y mensajería segura que no provengan de proveedores con una reputación establecida.

Al instalar nuevas aplicaciones, se recomienda encarecidamente verificar la lista de permisos solicitados y negar aquellos que no estén relacionados con el propósito de la aplicación (por ejemplo, una aplicación de edición de fotos no necesita acceso al micrófono).

Al instalar nuevas aplicaciones, examine cuidadosamente los permisos solicitados, especialmente aquellos relacionados con el Servicio de Accesibilidad, que deben considerarse como una señal de advertencia para posibles amenazas de malware.

Vía | Alerta Máxima: Anatsa Infecta Androids en Europa – Tecnología con Juancho (tecnologiaconjuancho.com)